病毒描述 :

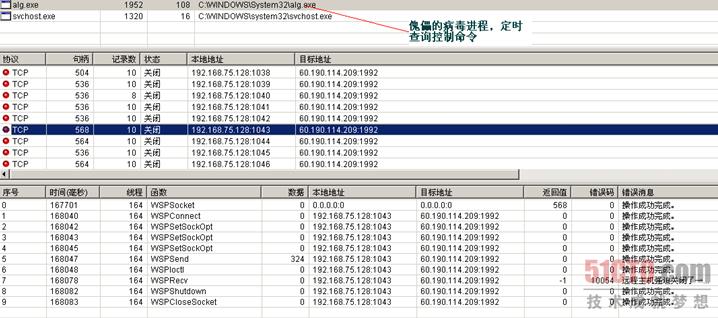

最近,百瑞信息安全实验室捕获了一个新的后门程序backdoor. w32.alg.sy,该病毒以一种非常特殊的方式注入系统alg.exe 过程绕过了大部分主动防御程序和防火墙。alg.exe打开多个线程,接收黑客指令,传输用户数据。

本地行为:

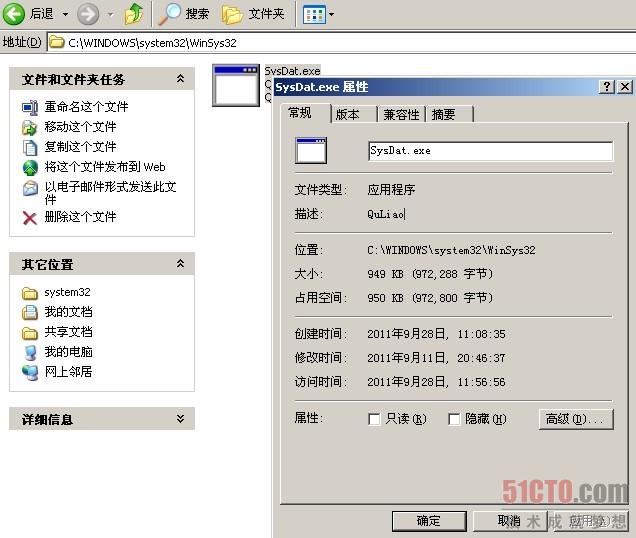

1 病毒运行后是否自身副本到"C:\WINDOWS\System32\WinSys32目录下。

2 启动副本SysDat.exe该程序完成了一些注入动作。

3 建立服务程序启动项,伪造成Microsoft Windows Media Player,同时覆盖相应路径下unregmp2.exe程序。

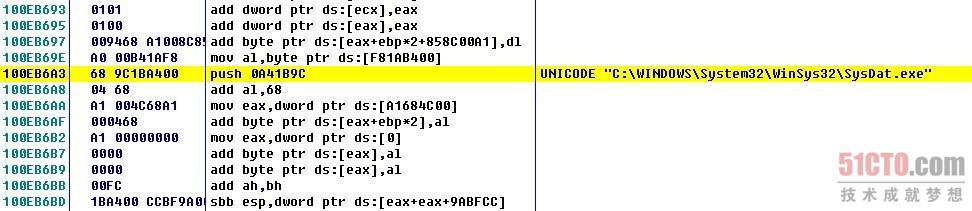

4 sysdat.exe 创建系统文件lag.exe,同时修改过程内部数据,将病毒代码注入其中,使用系统过程lag.exe壳完成病毒

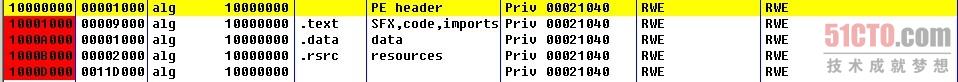

病毒映射的新模块基地0x10000000

#p#

#p#

而真正的alg模块在0x01000000

Alg这个过程变成了病毒程序寄宿的空壳。

5 服务路径下的每次启动和重启unregmp2.exe都会启动sysdat.exe同时启动傀儡过程alg.exe 。

网络行为:

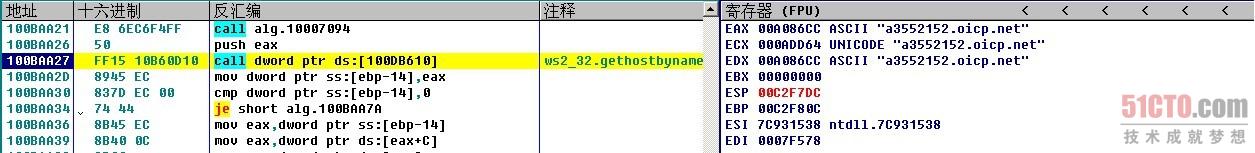

1 会在傀儡过程中连接60.190.114.209(http://a3552152.oicp.net/)报告当前状态。

2 按照相应的被控命令上传用户数据。

3 该ip指向浙江温州地区,伪装过程文件的信息也是浙江地区的家IT公司。

4 每次将本地数据固定传输2000个加密数据包。

基于新的检测技术,百瑞启发式病毒检测引擎可以在不升级的情况下杀死病毒。百瑞实验室提醒网民,未使用百瑞引擎的用户应及时升级病毒库,并打开主动防御功能拦截病毒。

【编辑推荐】